Legacy Authentication kontrolliert abschalten - Voraussetzungen schaffen

Artikelübersicht

Dies ist Teil drei der sechsteiligen Serie zum Thema “Legacy Authentication kontrolliert abschalten”.

- Vorwort

- Modern Authentication aktivieren

- Voraussetzungen schaffen

- Einblicke gewinnen

- Die ersten 90%

- Die nächsten 9%

- Abschaltung

Wiederholung

Im ersten Teil der Reihe wurde Modern Authentication für alle Microsoft 365 Dienste aktiviert und kann nun genutzt werden.

In diesem Teil geht es darum, die Vorrausetzungen zu schaffen, einen detailierten Einblick in die Nutzung der verschiedenen Authentifizierungsmethoden zu gewinnen und es zu ermöglichen Legacy Authentication pro Benutzer deaktivieren zu können.

SignIn Logs zentral speichern

Die Anmeldeinformationen des Entra ID (Azure AD) werden nur 7 Tage (Free) bzw. 30 Tage (Premium) gespeichert und können nur umständlich ausgewertet werden.

Für eine ausführlichere und flexible Analyse ist daher ein Log Analytics Workspace notwendig. Die Kosten liegen erfahrungsgemäß bei ca. 0,02 € / Benutzer / Monat wenn eine Speicherdauer von 60 Tagen angestrebt wird. Die ersten 5 GB an Logdaten sind gratis. Für die Aufbewahrung über den 31. Tag hinaus fallen weitere Kosten an.

Auch wenn man die Daten nur die ersten 31 Tage aufbewahrt lohnt sich der Log Analytics Workspace. Diese Art der Datenspeicherung erlaubt neben der Nutzung der Entra ID (Azure AD) Workbooks auch das ausführliche Analysieren der Daten mittels Kusto.

Resource Group und Log Analytics Workspace anlegen

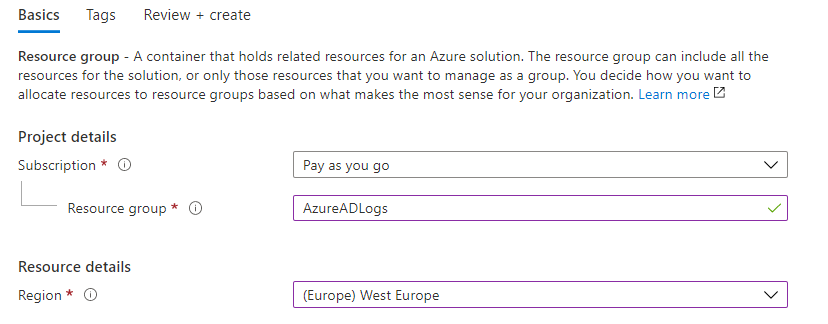

Im Azure Portal die entsprechende Subscription auswählen und dort eine neue Resource Group erstellen.

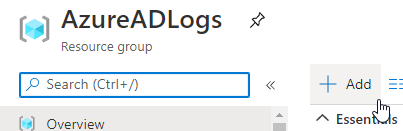

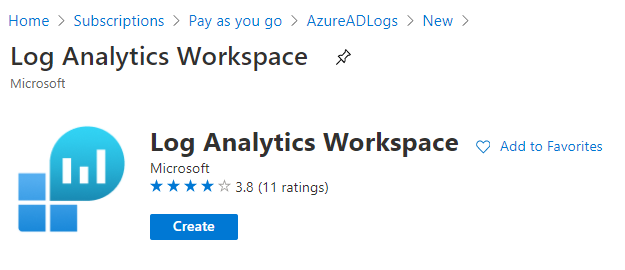

In der neu angelegten Resource Group eine neue Ressource vom Typ “Log Analytics Workspace” erstellen.

Der Name des Workspace muss in der gewählten Region einzigartig sein und darf nur Buchstaben, Zahlen und - enthalten.

Als Pricing tier muss Pay-as-you-go (Per GB 2018) ausgewählt werden.

Azure AD Daten in Log Analytics Workspace weiterleiten

Eine 30 Tage Testversion ist für 25 Benutzer erhältlich.

In den Diagnostic Settings des Entra ID (Azure AD) kann jetzt die Weiterleitung der Daten an den LA Workspace eingerichtet werden.

- Add diagnostic setting

- Einen sprechenden Namen für diese Konfiguration wählen

- Die gewünschten Log Kategorien für die Weiterleitung auswählen.

Minimal müssen folgende Logdaten erfasst werden.SignInLogsNonInteractiveUserSignInLogsServicePrincipalSignInLogsManagedIdentitySignInLogs

- Optional, aber empfohlen, sind die

AuditLogsundProvisioningLogs - Als Destination “Send to Log Anaytics workspace” und den eben erstellten Log Analytics Workspace auswählen

Wenn die Verbindung erfolgreich hergestellt wurde, ist der Log Analytics Workspace nun über die Option Logs im Entra ID (Azure AD) Portal erreichbar. Bis die ersten Daten ankommen kann es etwas dauern. Für jede gewählts Logs wird unter LogManagement eine entsprechende “Tabelle” angezeigt.

AAD Gruppen anlegen

Für die Steuerung wer Legacy Authentication nutzen darf, müssen zwei Gruppen angelegt werden.

| Gruppenname | Beschreibung |

|---|---|

| CAPolicy-Include-Block-Legacy-Authentication | Users in this group are directly affected by the CA Policy to Block legacy authentication |

| CAPolicy-Exclude-Block-Legacy-Authentication | Users in this group are not affected by the CA Policy to Block legacy authentication |

Die genaue Funktion und Nutzung der Gruppen wird im weiteren Verlauf erläutert.

Conditional Access Policies anlegen

Für die schrittweise Abschaltung werden zwei Conditional Access Policies benötigt.

| Policy Name | State |

|---|---|

| Common Policy: Block legacy authentication | Report Only |

| Temporary Policy: Block legacy authentication Rollout | On |

Common Policy: Block legacy authentication

Diese Policy orientiert sich direkt an der Microsoft Empfehlung.

Sie wird im Report Only Modus betrieben und dient bis zur finalen Abschaltung von Legacy Authentication dem Auswerten der Nutzung.

- Im Entra ID (Azure AD) Portal unter Security -> Conditional Access eine neu Richtlinie mit dem Namen “Common Policy: Block legacy authentication” anlegen

- Unter Assignments -> “Users and groups” auswählen

- Include: “All users”

- Exclude: Break Glass Account

- Include: “All users”

- Unter Assignments -> “Cloud apps or actions” “All cloud apps” markieren

- Bei “Conditions” -> “Client apps” ausschließlich die Legacy authentication Clients “Exchange ActiveSync Clients” und “Other Clients” auswählen

- Als “Access controls” -> “Grant” die Option “Block access” wählen

- Zuletzt noch die Policy auf “Report-Only” stellen und erstellen.

Den aktuellen Benutzer nicht von der Richtlinie ausschließen. Dafür ist der Break Glass Account gedacht und die Richtlinie ist zusätzlich nur im Status Report Only.

Temporary Policy: Block legacy authentication Rollout

Diese Policy dient in der ersten Phase des Rollouts dem expliziten Verbieten von Legacy Authentication für eine definierte Benutzergruppe.

In der zweiten Phase wird Sie dafür genutzt werden einzelnen Benutzern die Nutzung von Legacy Authentication zu erlauben.

- Im Entra ID (Azure AD) Portal unter Security -> Conditional Access eine neu Richtlinie mit dem Namen “Temporary Policy: Block legacy authentication Rollout” anlegen

- Unter Assignments -> “Users and groups” auswählen

- Include: “Select users and groups” -> “CAPolicy-Include-Block-Legacy-Authentication”

- Exclude: Break Glass Account + CAPolicy-Exclude-Block-Legacy-Authentication

- Include: “Select users and groups” -> “CAPolicy-Include-Block-Legacy-Authentication”

- Unter Assignments -> “Cloud apps or actions” “All cloud apps” markieren

- Bei “Conditions” -> “Client apps” ausschließlich die Legacy authentication Clients “Exchange ActiveSync Clients” und “Other Clients” auswählen

- Als “Access controls” -> “Grant” die Option “Block access” wählen

- Die Policy auf “On” stellen und erstellen.

Den aktuellen Benutzer nicht von der Richtlinie ausschließen. Dafür ist der Break Glass Account gedacht.

Warum zwei Conditional Access Policies

Die Conditional Access Policy “Common Policy: Block legacy authentication” dient bis zur finalen Abschaltung ausschließlich dem Reporting von Zugriffen mittels Legacy Authentication.

Sie ist notwendig, da die Policy “Temporary Policy: Block legacy authentication Rollout” während des Rollouts nur für eine definierte Gruppe an Benutzern gilt (CAPolicy-Include-Block-Legacy-Authentication).

Ohne die Report Only Policy würde jede Abfrage auf Basis der temporären Policy nur ein Subset der Benutzer liefern und somit das Ergebnis verfälschen.

Auswirkungen auf den laufenden Betrieb

Die beiden Policies haben, in Ihrer aktuellen Konfiguration, keinerlei Auswirkungen auf die Benutzer, da sie entweder nur dem Reporting dienen oder noch kein Benutzer Teil der betroffenen Gruppe ist.

Nächster Schritt

Im nächsten Artikel der Serie werden die gesammelten Daten genutzt, um die erste Benutzergruppe zu identifzieren, bei der Legacy Authentication ohne Auswirkungen deaktiviert werden kann.