Journey To Passwordless: Microsoft Authenticator App

Artikelübersicht

- Passwordless - Aber warum?

- Initiale Konfiguration

- Temporary Access Pass

- FIDO2 Security keys

- Windows 10 Device Onboarding und Windows Hello for Business

- Administrieren mit PowerShell und ohne Passwort

- Microsoft Authenticator app

- FIDO2 Schlüssel einschränken & Fazit

Wiederholung

Bisher haben wir ausschließlich FIDO2 Security Schlüssel und Windows Hello for Business für die Anmeldung genutzt. Leider gib es damit immer noch ein Lücke um eine vollständig ohne Passwort auszukommen. Microsoft unterstützt aktuell keine FIDO2 Anmeldung auf Android oder iOS und für die Anmeldung am Smartphone würde somit ein Passwort notwendig. Aber auch hier gibt es eine Lösung:

Die Microsoft Authenticator App.

Authenticator App

Um die Passwortlose Anmeldung mittels Authenticator App nutzen zu können muss diese zuerst als zweiter Faktor im My Security Portal hinzugefügt werden. Am Besten installiert man sich schon vorab die App auf dem Smartphone und startet dann den Prozess.

Die Einrichtung ist schnell erledigt:

Add Work or School Accountauswählen- Den angezeigten QR Code scannen

- Die Testbenachrichtigung bestätigen

Phone sign-in aktivieren

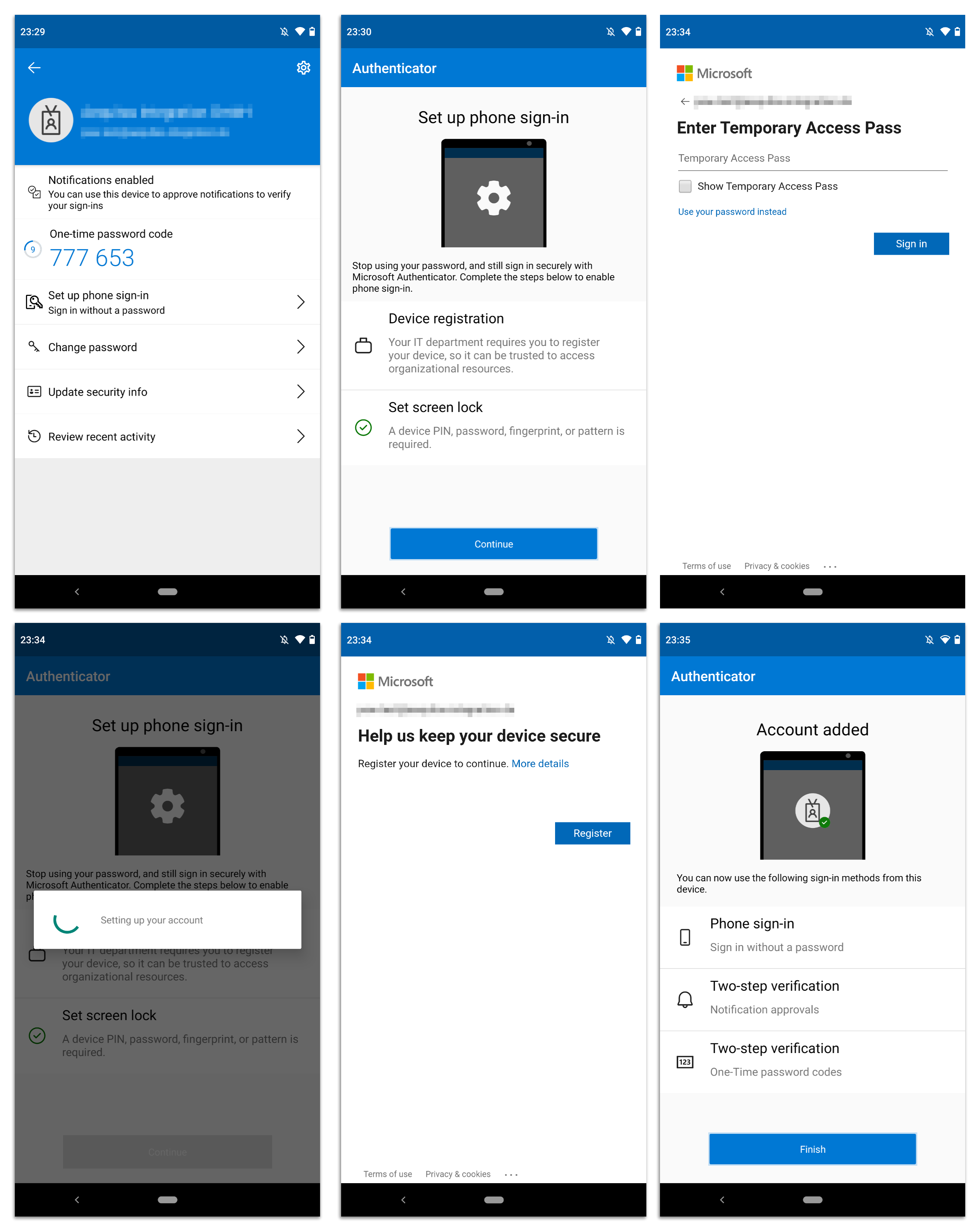

Durch die oben beschriebenen Schritte ist nur die halbe Arbeit getan. Nun muss auf dem Smartphone noch die Funktion Phone Sign-In aktiviert werden. Um die Funktion nutzen zu können müssen folgende Anforderungen erfüllt sein:

- Das Smartphone muss durch eine Bildschirmsperre geschützt sein.

- Das Smartphone muss Entra ID (Azure AD) registriert werden.

Es bietet sich daher an, diese Einrichtung direkt beim Onboarding durchzuführen.

In der Authenticator App muss der gewünschte Account ausgewählt werden und über “Set up phone sign-in” wird die Registrierung gestartet.

Für die Verifizierung muss man sich mit dem TAP erneut anmelden und anschließend das Smartphone mit dem Entra ID (Azure AD) verbunden werden. Diese Anforderung ist zugleich ein Problem für Personen mit vielen Accounts in mehreren Tenants. Ein Gerät kann immer nur in einem Entra ID (Azure AD) registriert werden, somit ist diese Funktion effektiv auf einen Account beschränkt.

Anmeldung an Windows 10

Nach der erfolgreichen Einrichtung kann diese Art der Anmeldung an jedem unterstützten Gerät genutzt werden. Dazu gehört neben dem Smartphone selbst auch das Windows 10 Gerät.

Damit dies möglich ist muss die Loginoption Web Sign-in auf dem Gerät aktiviert werden.

Nun ist es möglich diese bei der Anmeldung auszuwählen und nach Eingabe des Benutzernamens wird eine Zahl angezeigt die man auf seinem Smartphone auswählen soll. Auf dem Smartphone wird nun eine entsprechende Benachrichtigung angezeigt. Im Standard ist es notwendig die Authenticator App zu entsperren. Dies erhöht die Sicherheit und sollte nicht deaktiviert werden. Nach der Freigabe kann nun die angezeigte Zahl ausgewählt und bestätigt werden.

Und voilà kurze Zeit später ist man an seinem Windows 10 Gerät angemeldet.

Sollte die Anmeldung mittels Authenticator App nicht direkt angezeigt werden, muss man diese Option über “Other ways to sign-in” manuell auswählen.

Blick hinter die Kulissen

Anwender

Im Security Info Portal werden dem Anwender die unterschiedlichen Anmeldeoptionen angezeigt.

Dabei unterscheiden die jeweiligen Icons welche Funktionen aktiv sind.

| Icon | Beschreibung |

|---|---|

| Microsoft Authenticator App als zweiter Faktor | |

| Microsoft Authenticator App mit aktiviertem Phone sign-in | |

| FIDO2 Security Key |

Administrator

Für den Admin gibt es mehrere Möglichkeiten zu erkennen ob ein Benutzer die Passwortlose Option der Authenticator App aktiviert hat oder nicht.

Azure AD Portal

Im Entra ID (Azure AD) Portal werden zwar alle registrierten Authentifizierungsmethoden angezeigt, auf den ersten Blick ist aber kein Unterschied zu erkennen.

Erst mit dem Blick in das Untermenü “View details” wird klar ob ein Microsoft Authenticator Phone Sign-in nutzt oder nicht. Links wird die Authenticator App rein als zweitere Faktor genutzt, rechts ist die Phone Sign-In Option aktiviert. Hier wird zusätzlich auch noch das Entra ID (Azure AD) registrierte Gerät mit angezeigt.

Unter dem Menüpunkt “Devices” wird das registrierte Gerät ebenfalls angezeigt und somit direkt mit dem Benutzer verknüpft.

Graph Explorer

Eindeutiger ist der Blick in den Graph Explorer.

Dort können die benötigten Informationen über den Authentication Methods Endpunkt abgerufen werden.

https://graph.microsoft.com/beta/users/[userUPN]/authentication/methods

Im zurückgelieferten Datensatz werden drei Einträge sichtbar.

Zweimal wird der Datentyp #microsoft.graph.microsoftAuthenticatorAuthenticationMethod ausgegeben und einmal #microsoft.graph.passwordlessMicrosoftAuthenticatorAuthenticationMethod.

Das Gerät mit dem zusätzlichen Datentyp passwordlessMicrosoftAuthenticatorAuthenticationMethod ist das für Phone Sign-In aktivierte Gerät. Auch die Eigenschaft deviceTag unterscheided sich hier, es wird anstatt SoftwareTokenActivated der Wert Android zurückgegeben.

{

"@odata.type": "#microsoft.graph.passwordlessMicrosoftAuthenticatorAuthenticationMethod",

"id": "h7Jk7MyU0Mtb7bWh_C1codHgLa7awTGx9gp8YkVD_TA1",

"displayName": "Essential ProductsPH-1",

"creationDateTime": "2021-06-17T21:35:07Z",

"createdDateTime": "2021-06-17T21:35:07Z"

},

{

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethod",

"id": "00ca7d21-cc09-4e3c-84e7-be2acf86d4cd",

"displayName": "Essential ProductsPH-1",

"deviceTag": "Android",

"phoneAppVersion": "6.2105.3263",

"createdDateTime": "2021-06-17T21:35:07Z",

"clientAppName": "microsoftAuthenticator"

},

{

"@odata.type": "#microsoft.graph.microsoftAuthenticatorAuthenticationMethod",

"id": "c38dac1e-9061-46ec-bcb6-8039e33a0044",

"displayName": "Pixel 4",

"deviceTag": "SoftwareTokenActivated",

"phoneAppVersion": "6.2105.3263",

"createdDateTime": null,

"clientAppName": "microsoftAuthenticator"

}

Einschränkungen

Wie schon erwähnt ist die größte Einschränkung die Restriktion auf ein Account pro Smartphone. Technisch macht dies natürlich Sinn, da das Gerät im Entra ID (Azure AD) registriert werden muss.

Leider ist es aber auch nicht möglich aus einem Entra ID (Azure AD) mehrere Accounts mit einem Smartphone zu verbinden. In meinen Tests wurde dies mit der nicht sehr aussagekräftigen Fehlermeldung

Nächste Schritte

Im nächsten Blogeintrag werde ich mich damit beschäftigen, wie man einschränken kann welche Art von FIDO2 Security Keys genutzt werden können und ein Fazit ziehen.