Just-In-Time role assignment in Microsoft Defender

Lange Zeit war die Zuweisung mehrerer Entra ID (Azure AD)-Rollen an einen Benutzer eine mühsame Aufgabe, wenn diese nicht über ein Skript erfolgte. Jede Rollenzuweisung musste einzeln vorgenommen werden. Dies machte es auch schwierig, Rollenzuweisungen für eine Gruppe von Personen zu ändern.

Das alles änderte sich, als Microsoft Entra ID (Azure AD) rollenzuweisbare Gruppen einführte. Es ist nun möglich, einer Gruppe mehrere Rollen zuzuweisen und die Benutzer zu dieser Gruppe hinzuzufügen. Das macht es viel einfacher, diese Rollenzuweisungen zu verwalten.

Die Funktionen des Privileged Identity Management fügen zusätzliche Sicherheitsfunktionen wie die Just-In-Time-Rollenzuweisung hinzu. Das bedeutet, dass der Benutzer der Rolle nicht dauerhaft zugewiesen ist, sondern nur dann, wenn er sie benötigt. Nach einer bestimmten Zeit wird die aktive Rollenzuweisung automatisch aufgehoben. Außerdem kann ein Genehmigungsprozess für hochprivilegierte Rollen implementiert werden.

Bis vor ein paar Wochen waren diese Funktionen jedoch nur für Entra ID (Azure AD)-Rollen und Azure-Ressourcen verfügbar. Andere Dienste mit ihren eigenen Rollenmanagement-Funktionen unterstützten PIM nicht. Man konnte Zugriffspakete verwenden, um Gruppen zuzuweisen, aber das war keine gute Option, weil es für den Administrator einen zweiten Ort bedeutete, um Berechtigungen anzufordern.

Mit Privileged Access groups, das sich derzeit in der Preview befindet, ändert sich dies. Es ist nun möglich, eine Entra ID (Azure AD) role-assignable Gruppe für privilegierte Zugriffsfunktionen zu aktivieren. Jetzt ist es möglich, einen Benutzer oder eine Gruppe von Benutzern einer anderen AD-Gruppe zuzuweisen und diese Gruppe zu verwenden, um die erforderlichen Rollen in der Applikation deiner Wahl zuzuordnen.

Dies kann Intune, Exchange, Compliance oder, wie ich demonstrieren werde, das Microsoft 365 Defender Portal sein.

Rollen planen

Zunächst musst du entscheiden, welche Fähigkeiten oder sogar Gerätegruppen du mit PIM schützen willst.

- Vielleicht möchtest du deinen Analysten eine dauerhafte Berechtigung für den Zugriff auf das Portal erteilen, damit er seine täglichen Aufgaben erledigen kann.

- Die zweite Zuweisung könnte für die Verwendung von Live Response sein, aber nur nach zusätzlicher Genehmigung.

- Und eine dritte Zuweisungsgruppe ist nur für diejenigen vorgesehen, die administrative Berechtigungen im Portal erhalten müssen. Auch diese Gruppe ist durch einen Genehmigungsworkflow geschützt.

Wenn du dies für deine Umgebung planst, prüfe welche Rollen derzeit schon verwendet werden und welche Aktionen du eventuell hinter einen Genehmigungs-Workflow stellen möchtest. Du kannst auch so weit gehen, dass du verschiedene Gerätegruppen vor dem Zugriff ohne Genehmigung schützt.

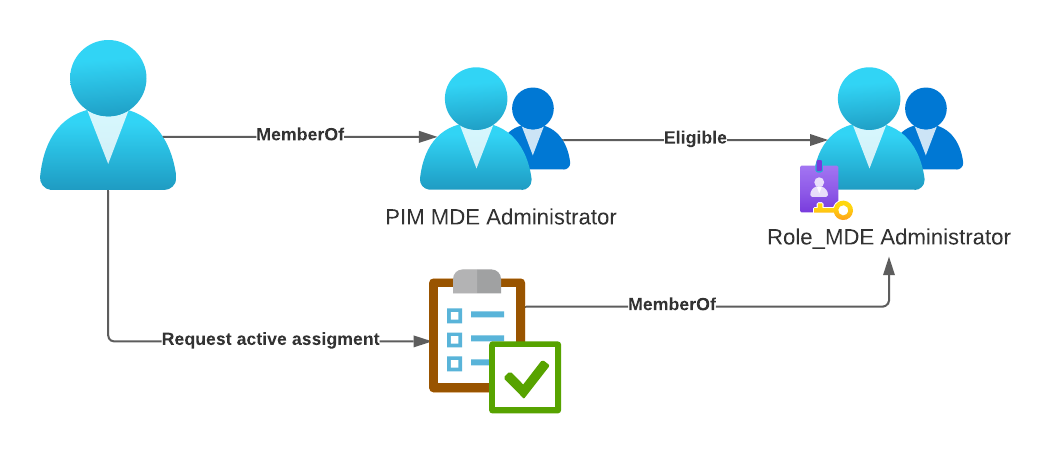

In dieser Schritt-für-Schritt-Anleitung zeige ich, wie du einen genehmigungsbasierten Workflow implementierst, um MDE-Administrator-Berechtigungen zu erhalten. Es werden n Benutzer einer einer Entra ID (Azure AD)-Sicherheitsgruppe (“PIM MDE Administrator”) zugewiesen. Diese Gruppe ist berechtigt, den MemberOf-Status der rollenaktivierten Gruppe (“Role_MDE Administrator”) zu beantragen. Diese Gruppe wiederum ist der Rolle “Microsoft Defender for Endpoint administrator (default)” im Microsoft 365 Defender-Portal zugewiesen.

Azure AD Implementierung

Azure AD Security Gruppe anlegen

Diese Gruppe mit dem Namen “PIM MDE Administrator” wird verwendet, um zu vermeiden, dass man später jeden Benutzer einzeln als berechtigt hinzufügen muss.

Da es sich um eine normale Entra ID (Azure AD)-Gruppe handelt, muss nur ein Namen und eine Beschreibung vergeben werden.

Azure AD role enabled Gruppe anlegen

Als nächstes musst du eine zweite Entra ID (Azure AD) Gruppe anlegen, aber die Funktion “Entra ID (Azure AD) roles can be assigned to the group” aktivieren. Dies kann nur bei der Erstellung der Gruppe geschehen und kann später nicht mehr geändert werden. Diese Gruppe heißt in diesem Beispiel “Role_MDE Administrator”.

Benutzer hinzufügen

Füge Benutzer zur Gruppe “PIM MDE Administrator” hinzu. Da sie nur berechtigt werden die Rolle anzufordern, können sie diese Berechtigung nicht direkt nutzen, sondern erst, nachdem sie aktiviert wurde.

Aktiviere Privileged access

Wechsel zu AAD Gruppe “Role_MDE Administrator” und aktiviere die Privileged access Funktion.

Zuweisungseinstellungen ändern

Nachdem du die Funktion aktiviert hast gibt es ein neues Blade mit neuen Einstellungsmöglichkeiten. Hier auf “Settings” klicken. Diese Einstellungen lassen dich konfigurieren wie welche Arten der Zuweisung für diese Gruppe erlaubt sind und z.B. ob ein Genehmigungsworkflow benötigt wird.

Nach dem Klick auf Settings, “Member” auswählen. Dies entspricht dem Mitgliedstyp den die Benutzer später erhalten sollen.

In diesem Fall aktiviere ich nun die Notwendigkeit einer Genehmigung durch einen benannten Benutzer.

Und da eine AAD Gruppe zugewiesen wird entferne ich auch noch die zeitliche Beschränkung für die Zuweisung der Berechtigung.

Gruppe zuweisen

Als Letztes musst du nun die Gruppe “PIM MDE Administrator” als permanent “eligible” zuweisen.

Alle Vorarbeiten im Entra ID (Azure AD) sind nun erledigt. Als nächstes geht es in M365 Defender Portal.

Microsoft 365 Defender

Rollen Management für Defender aktivieren

Du musst als Erstes die rollenbasierte Zugriffskontrolle in den Einstellungen auf security.microsoft.com aktivieren, wenn dies noch nicht geschehen ist. Dazu sollte man Mitglied der Rolle Entra ID (Azure AD) Global Administrators oder Security Administrators sein, um weiterhin auf das Portal zuzugreifen zu können, nachdem die Änderung vorgenommen wurde. Alle anderen Benutzer verlieren ihren Zugriff, bis du ihnen eine neue Rolle zuweist.

Nach der Aktivierung der RBAC-Funktion ist die Standard-Administratorrolle die einzige vorhandene Rolle.

Rollen anlegen und Rechte und Gruppen zuweisen

Administrator

Als erstes must du die Gruppe “Role_MDE Administrator” der Standard-Administratorrolle zuweisen.

Analystenrolle

Wenn du noch andere Gruppen angelegt hast lege jetzt die entsprechenden Rollen an und weiße auch dort die AAD Gruppen zu. In diesem Beispiel habe ich eine Rolle für Analysten erstellt.

Konfiguration testen

Jetzt ist es an der Zeit die Konfiguration zu testen.

Berechtigung anfordern

Wechsele zum “Privileged Identity Management” Portal und wähle “My roles” und “Privileged access groups”

Jetzt solltest du unter “Eligible assignments” die Gruppe “Role_MDE Administrator” mit dem Zuweisungstyp “Group” sehen. Klicke auf “Activate” um den Aktivierungsworkflow zu starten. Gebe eine Begründung ein, und nachdem du auf “aktivieren” geklickt hast, ist dein Antrag zur Genehmigung bereit.

Den aktuellen Status kannst du im Blade “My requests” prüfen.

Genehmigung

Melde dich mit dem Benutzer an, der die Berechtigung hat, den Antrag zu genehmigen, und wechsle zu “Approve requests”. Wähle den Antrag aus und klicke auf “Approve”. Je nach deiner Konfiguration musst du nun eine Begründung eingeben und danach wird die Genehmigung erteilt.

Um dies zu überprüfen, gehe zur Gruppe “PIM_MDE-Administratoren” und überprüfe die Gruppenmitgliedschaft. Der antragstellende Benutzer sollte ein Mitglied dieser Gruppe sein. Du kannst auch im Audit-Protokoll nachsehen, ob “MS-PIM” den Benutzer zu der Gruppe hinzugefügt hat.

Zugriff prüfen

Als Letztes musst du überprüfen, ob du jetzt als anfragender Benutzer Zugriff auf das Microsoft 365 Defender Portal hast. Es kann sein, dass du dich vom Portal abmelden musst, wenn du vorher darauf zugegriffen hast. In meinen Tests war das nicht immer der Fall.

Fazit

Mit der Funktion für privilegierte Zugriffsgruppen ist Privileged Identity Management jetzt der One-Stop-Shop für alles, was mit Just-in-Time-Administration zu tun hat. Die Möglichkeiten dieser neuen Funktion sind fast grenzenlos, wenn die Anwendung, die du hinter PIM stellen willst, Entra ID (Azure AD)-Gruppen für Rollenzuweisungen unterstützt.

Derzeit gibt es ein Limit von 400 Entra ID (Azure AD) Gruppen, die die Eigenschaft isAssignableToRole pro Tenant verwenden.

Dass du keine bestehenden Gruppen verwenden kannst, ist meiner Meinung nach keine schlechte Sache, denn es zwingt dich, deine Konfiguration auf der Grundlage der neuen Möglichkeiten zu planen.

Wenn du über die nötigen Lizenzen verfügst, empfehle ich dir, diese Funktion für alle möglichen Verwaltungsanwendungen auszuprobieren. Wenn du bereits Single Sign On mit Entra ID (Azure AD) für deine Anwendungen implementiert hast, sollte es keinen Grund geben, dies nicht zu nutzen. Selbst wenn du für einige Anwendungsfälle aktive Zuweisungen zulassen musst, bündelt dies die administrativen Rollen in einem Portal und der Administrator selbst kann mit dem Blade “Meine Rollen” leicht überprüfen, welche Berechtigungen und Rollen er nutzen kann.

Was derzeit noch fehlt, ist die Funktion “Zugriffsüberprüfung”, aber ich denke, das ist nur eine Frage der Zeit.

Ich persönlich würde die Verwendung von PIM auf verwaltungszentrierte Anwendungsfälle beschränken und die Verwendung von Access Packages für eher benutzerzentrierte Arbeitsabläufe (Softwarezuweisung, etc.) empfehlen.

Additional Links

- What is Entra ID (Azure AD) Privileged Identity Management?

- Use Entra ID (Azure AD) groups to manage role assignments

- Configure privileged access group settings (preview) in Privileged Identity Management

- Management capabilities for Privileged Access groups (preview)

- Manage portal access using role-based access control